گزارش IOCTA 2023 یوروپل نشان می دهد که مجرمان سایبری به طور فزاینده ای به یکدیگر وابسته هستند

با مجله هشت پیک با مقاله ی گزارش IOCTA 2023 یوروپل نشان می دهد که مجرمان سایبری به طور فزاینده ای به یکدیگر وابسته هستند همراه ما باشید

یوروپل، آژانس همکاری مجری قانون اتحادیه اروپا، گزارش سالانه ارزیابی تهدید جرایم سازمانیافته اینترنتی خود را منتشر کرد که یافتههای کلیدی و تهدیدات امنیت سایبری نوظهور را ارائه میدهد که بر دولتها، مشاغل و افراد در اروپا تأثیر میگذارد. با این حال، این تهدیدات می تواند مردم را در سراسر جهان تحت تاثیر قرار دهد. موضوعات اصلی گزارش این است که مجرمان سایبری به طور فزاینده ای به هم وابسته هستند، اصول جرایم سایبری، از نظر فنی، ثابت باقی می ماند و استفاده مداوم از ارزهای دیجیتال و افزایش استفاده از میکسرها وجود دارد.

پرش به:

افزایش تخصص مجرمان سایبری آنها را به هم وابسته تر می کند

به گفته یوروپل، چشم انداز جرایم سایبری به شبکه پیچیده ای از وابستگی متقابل بین مجرمان سایبری تبدیل شده است.

همانطور که امنیت و دفاع رایانه ای تکامل می یابد، جرایم سایبری نیز پیشرفت می کند. انواع مختلفی از دانش کامپیوتر برای اجرای کلاهبرداری در اینترنت مورد نیاز است. به عنوان مثال، بسته به کلاهبرداری، یک مجرم سایبری ممکن است به بدافزاری نیاز داشته باشد که توسط آنتی ویروس و راهحلهای امنیتی شناسایی نشود، یک اتصال اینترنتی امن که قابل ردیابی نباشد، دسترسی اولیه به شبکهها یا صندوقهای پستی شرکتها، مهندسی اجتماعی کارآمد. محتوا، میزبانی محتوای تقلبی و موارد دیگر.

همه این نیازها نیازمند دانش عمیق در زمینه های مختلف است، به همین دلیل تعدادی از مجرمان سایبری تصمیم گرفته اند دانش خود را به عنوان خدمت به مجرمان سایبری دیگر بفروشند.

کارگزاران دسترسی اولیه، دسترسیهای به خطر افتاده را که جمعآوری میکنند به مجرمان سایبری دیگری که از آن برای طرحهای کلاهبرداری آنلاین استفاده میکنند، میفروشند. یوروپل نوشت: IAB ها همچنین برای حملات باج افزار بسیار مهم هستند، زیرا آنها دسترسی اولیه را به گروه های باج افزار می فروشند و سپس از آن برای نفوذ به سیستم های شرکتی برای حرکت در داخل شبکه خود قبل از اجرای باج افزار استفاده می کنند.

توسعه دهندگان کریپتر بارهای مخرب و بدافزارها را پنهان می کنند، بنابراین شناسایی آنها برای راه حل های امنیتی دشوارتر است.

خدمات ضد ویروس در بین مجرمان سایبری بسیار محبوب است. توسعه دهندگان بدافزار و سرویس های رمزنگاری به طور منظم از خدمات CAV برای اسکن باینری های خود در برابر چندین راه حل آنتی ویروس استفاده می کنند. این به آنها اجازه میدهد تا تشخیص دهند کدام قسمتهای کدشان توسط موتورهای آنتی ویروس به عنوان مخرب پرچمگذاری شده است.

شبکه های خصوصی مجازی توسط مجرمان سایبری برای جلوگیری از شناسایی ارائه می شوند. چندین راه حل VPN در بازار زیرزمینی مجرمان سایبری موجود است که با رمزگذاری ترافیک از انتها به انتها و با عدم ارائه هرگونه همکاری با درخواست اطلاعات از سوی نهادهای مجری قانون، ناشناس بودن را ارائه می دهد.

میزبانی ضد گلوله در بسیاری از جرایم سایبری نقش اساسی دارد و توسط بسیاری از مجرمان استفاده می شود. یوروپل اظهار داشت که سرویسهای میزبانی «… در رویههای نظارت بر مشتری مانند رویههای «مشتری بدانید» و ذخیرهسازی مشتری و ابردادهها که فعالیتهای مجرمانه را تسهیل میکند، شرکت نمیکنند. خدمات میزبانی ضد گلوله به جز تأیید خودکار آدرس ایمیل، اطلاعات مشتری را در اختیار مجریان قانون قرار نمی دهد. در نهایت، مسائل میزبانی ممکن است دشوار باشد، زیرا به طور کلی یک تجارت بین المللی پیچیده است که سرورها اغلب در چندین منطقه در سراسر جهان هستند.

اندی زولو، معاون منطقه ای EMEA در شرکت امنیت سایبری Imperva، با TechRepublic گفتگو کرد.

این واقعیت که بسیاری از مجرمان سایبری در حال حاضر سرویسهای وابسته را ارائه میکنند، گواه دیگری از پیچیدگی صنعت جرایم سایبری است و نشاندهنده نیاز سازمانها به داشتن استراتژیهای امنیتی منسجمی است که بتواند از برنامهها، APIها و دادههای حساس آنها محافظت کند. . با این حال، طرف دیگر این است که همبستگی فزاینده در بین مجرمان سایبری به این معنی است که اگر کسبوکارها بتوانند هر بخشی از زنجیره تامین جرایم سایبری را مختل کنند، میتواند تفاوت قابل توجهی در وضعیت امنیتی کلی آنها ایجاد کند. حتی یک راه حل یا ابتکار، اگر به خوبی هدف گذاری شود، می تواند برای شکستن چرخه کافی باشد.»

روش عمل تغییر نمی کند، تکنیک ها در پیچیدگی بیشتر می شوند

همه انواع مجرمان سایبری از روش های یکسانی برای رسیدن به اهداف خود در برخی مواقع استفاده می کنند. پرکاربردترین تکنیک فیشینگ است. به طور کلی همیشه نقطه شروع کلاهبرداری مالی یا عملیات جاسوسی سایبری است.

از نقطه نظر فنی، حالت کار تغییر نمی کند، اما راه رسیدن به آن پیچیده تر می شود و حجم آن افزایش می یابد. تحولات نظارتی اتحادیه اروپا، کلاهبرداری با اطلاعات کارت اعتباری به خطر افتاده را دشوارتر کرده است، که تأثیر آن بر روی کاربران مجرمان سایبری بیشتر از سیستم های دیجیتال است.

به گفته یوروپل، اعمال فشار بی رحمانه پروتکل دسکتاپ از راه دور و بهره برداری از آسیب پذیری VPN رایج ترین تاکتیک های نفوذی هستند که توسط مجرمان سایبری استفاده می شود. کیت های فیشینگ نیز به طور فزاینده ای برای مجرمان سایبری بدون توجه به سطح سازمانی و تخصص فنی آنها در دسترس قرار گرفته است.

ببینید: TechRepublic Premium’s Brute Force and Dictionary Attacks: راهنمای رهبران فناوری اطلاعات

حرکات مبهم ارزهای دیجیتال

در صورت امکان، مجرمان سایبری از ارزهای دیجیتال استفاده می کنند. گروههای باجافزار، همه ارزهای رمزنگاری شده را درخواست میکنند که مستقیماً از کیف پولهای رمزنگاری اختصاصی پرداخت میشوند. پرداخت بین مجرمان سایبری برای خدمات مختلف نیز همیشه در ارزهای دیجیتال انجام می شود.

استفاده گسترده از چندین لایه از تکنیک های مبهم سازی عموماً توسط مجرمان سایبری قبل از اینکه در نهایت سود غیرقانونی خود را نقد کنند، به کار می گیرند. میکسرهای کریپتوکارنسی، سرویسی که ارزهای رمزنگاری شده بسیاری از کاربران را با هم ترکیب می کند، اغلب برای مبهم کردن منابع و صاحبان وجوه استفاده می شود. این میکسرها ردیابی موثر مسیرهای پول را برای محققین دشوار می کند.

یکی دیگر از روشهای رایج، مبادله ارزهای رمزنگاری شده است که امکان داد و ستد فوری از یک ارز دیجیتال به ارز دیجیتال دیگر را میدهد و روند شناسایی منشأ وجوه را پیچیدهتر میکند. علاوه بر این، از تغییر کشورها و مبادلات غیرمتمرکز برای مبهم سازی استفاده می شود. این تکنیکهای مبهمسازی رمزارز نیازمند محققین بسیار ماهر است تا مسیرهای پول را دنبال کرده و تحقیقات موفقی را انجام دهند.

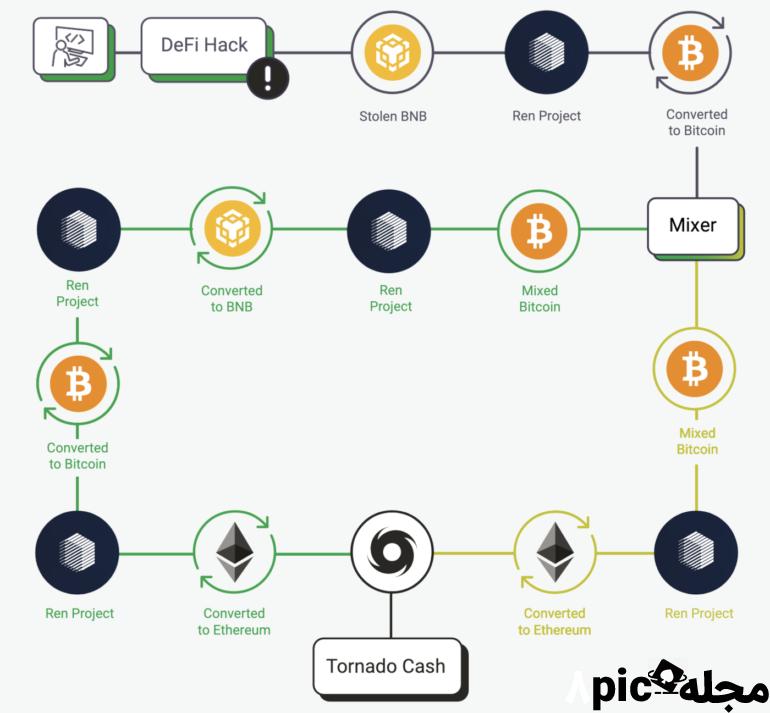

یوروپل یک مورد رمزنگاری پیچیده را نشان میدهد که در آن میکسرها، سوئیچهای ارز دیجیتال و اسپلیتها به شدت مورد استفاده قرار میگیرند ( شکل A ).

شکل A

در هک غیرمتمرکز مالی که در شکل A نشان داده شده است، ارز رمزنگاری شده، بایننس کوین، به سرقت رفته و به پروژه Ren فرستاده می شود، پروتکلی که امکان جابجایی مقادیر را در میان بلاک چین ها فراهم می کند. سپس، قبل از رفتن به یک میکسر که پول را به دو قسمت تقسیم می کند، به بیت کوین تبدیل می شود و به پروژه Ren برمی گردد. از یک طرف به BNB و از طرف دیگر به اتریوم تبدیل می شود. مقدار اتریوم قبل از تبدیل مجدد به اتریوم از طریق میکسر Tornado Cash می گذرد.

خبر خوب برای مبارزه با جرایم سایبری

زمانی که یک مجرم سایبری تمام کلاهبرداری های خود را به تنهایی انجام می داد، به پایان می رسد. مجرمان سایبری می خواهند کارآمد باشند، بنابراین به جای اینکه خودشان این کار را انجام دهند، خدمات همتایان ماهرتر را خریداری می کنند. این خبر خوبی برای مبارزه با جرایم سایبری است زیرا دستگیری مجرمان سایبری در یک جنبه از جرایم سایبری عموماً بر دیگران تأثیر می گذارد و از کلاهبرداری بسیار بیشتر جلوگیری می کند.

به عنوان مثال، یوروپل چندین عملیات بین المللی موفق را گزارش کرد که منجر به دستگیری شد. یکی از نمونهها حذف VPNLab در سال 2022 بود. بسیاری از کاربران VPNLab از این سرویس برای اتصال به دامنههای شرکتهایی استفاده کردند که توسط یک گروه باجافزار در معرض خطر قرار گرفته بودند. این حذف نشان داد که چگونه حذف یک سرویس می تواند به تحقیقات بیشتر کمک کند.

مثال دیگر عملیات Elaborate در سال 2022 است که سرویس کاملی را که پاسخ صوتی تعاملی خودکار، رهگیری گذرواژههای یکبار مصرف و نظارت مستقیم بر تماسها را ارائه میکرد، از کار انداخت و منجر به دستگیری 142 مظنون شد.

امیدواریم از این مقاله مجله هشت پیک نیز استفاده لازم را کرده باشید و در صورت تمایل آنرا با دوستان خود به اشتراک بگذارید و با امتیاز از قسمت پایین و درج نظرات باعث دلگرمی مجموعه مجله 8pic باشید

لینک کوتاه مقاله : https://5ia.ir/gAIMDY

کوتاه کننده لینک

کد QR :

آخرین دیدگاهها