ریسک بزرگ در تکثیر اعتبار، کلیدها

با مجله هشت پیک با مقاله ی ریسک بزرگ در تکثیر اعتبار، کلیدها همراه ما باشید

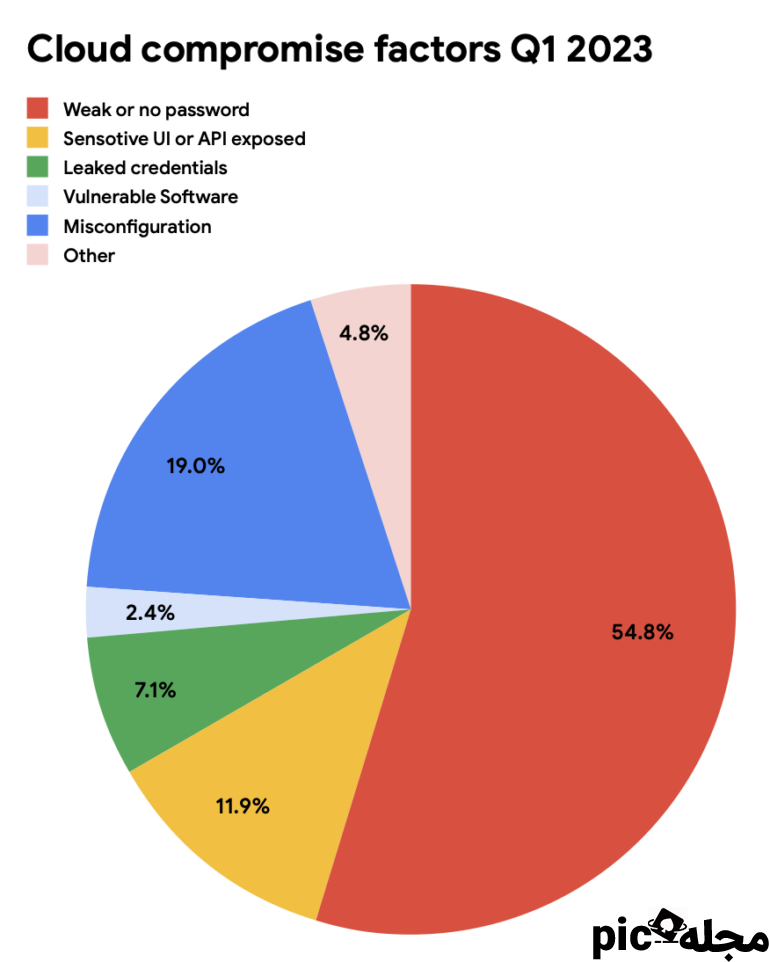

بر اساس گزارش جدیدی از تیم اقدام سایبری Google Cloud که نشان میدهد، آسیبپذیریهای اعتبارنامه 60 درصد از عوامل سازش را در میان کاربران Google Cloud تشکیل میدهند، اعتبارنامهها پاشنه آشیل در امنیت سازمانی هستند. گروه امنیتی این شرکت در گزارش جدید Threat Horizons خود گفت که سخت شدن این نقاط نرم را می توان با توجه اولیه به جزئیات بدون اعتماد، از جمله نرده های محافظ مدیریت هویت قوی، به دست آورد.

علاوه بر این، تیم Google Cloud گزارش داد که مشکلات پیکربندی نادرست 19 درصد از عوامل سازش را تشکیل میدهند، که با سایر عوامل سازشکننده مانند رابطهای برنامهنویسی اپلیکیشن یا رابطهای کاربری حساسی که توسط snafus مانند فایروالهای پیکربندی نادرست در معرض خطر قرار میگیرند، مرتبط است (شکل A ) .

شکل A

مت شلتون، رئیس تحقیقات و تحلیل تهدیدات در Google Cloud میگوید: «هر سه ماه شاهد فعالیتهای یکسانی هستیم، اما مهاجمان در نحوه اجرای آنها پیچیدهتر میشوند. ما همچنان به IAM به عنوان مشکل شماره یک نگاه می کنیم و من گمان می کنم که در چند فصل آینده نیز شاهد آن باشیم. اعتبار حساب دزدیده شده و پیکربندی نادرست چیزی است که این روزها همه به دنبال آن هستند.»

پرش به:

مهاجمان عاشق سوء استفاده از پروژه های متقابل، کلیدهای بیش از حد مجاز هستند

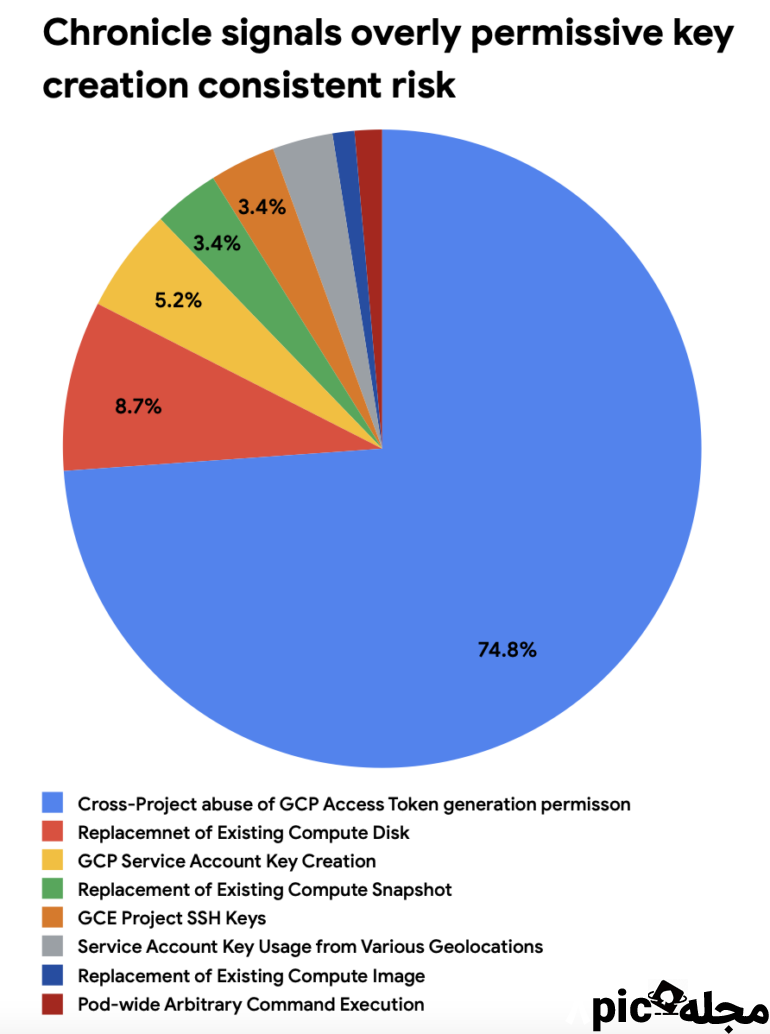

در گزارشی که برای کاربران سازمانی Google Cloud طراحی شده است، تیم آمارهای هشدار سه ماهه اول سال 2023 ناشناس را از Chronicle، مجموعه نرمافزار بهعنوان یک امنیت Google برای مراکز عملیات امنیتی، تجزیه و تحلیل کرد تا عوامل خطر سازشکننده را شناسایی کند.

هشدارهای غالب در سه ماهه اول سال 2023، که نزدیک به 75 درصد از هشدارها را تشکیل میدهند، مربوط به سوء استفاده از مجوزهای تولید توکن دسترسی بین پروژهای بودند. به طور کلی، این یک مشکل مدیریت دسترسی به امتیازات است که اغلب شامل حسابهای بیش از حد ارائه شده میشود، جایی که تیمهای فناوری اطلاعات به دنبال افزایش زمان آپدیت و کاهش پیچیدگی با دادن دسترسی بیش از حد به حسابها هستند که مفهوم کمترین امتیاز را نقض میکند.

شلتون اشاره کرد که حسابهای بیش از حد تأمینشده با دسترسی بین پروژهای مشترک هستند، توضیح داد که یک کاربر معمولاً یک حساب سرویس با مجوزهای بسیار زیاد ایجاد میکند تا کار را تسهیل کند. سپس مهاجم آن اعتبارنامه ها را می دزدد و سعی می کند اقداماتی مانند دسترسی به پروژه دیگری یا افزایش امتیازات را انجام دهد.

شلتون گفت: «حسابهای بیش از حد ارائه شده معمولاً برای سرویسها یا حسابهای مدیریت دارای امتیاز اعمال میشوند، بنابراین پیامد شناسه سرقتشده بدتر از حساب کاربری نهایی است».

مشکل کلیدهای SSH

یکی از نمونههای اشتباه در تهیه بیش از حد، استفاده بیش از حد از کلیدهای پوسته ایمن است که دسترسی به پروتکلهای شبکه پوسته امن رمزگذاریشده را فراهم میکند که به ماشینها اجازه میدهد در یک شبکه باز ناامن ارتباط برقرار کنند. کلیدهای SSH برای انجام اقدامات از راه دور مانند انتقال فایل، مدیریت شبکه و دسترسی به سیستم عامل ها استفاده می شوند.

“اگر من مدیری هستم که وارد یک نمونه لینوکس GCP می شوم، یک کلید خصوصی در نقطه پایانی خود دارم که یک فرد شرور می تواند آن را بدزدد و از آن برای ورود به سیستم استفاده کند. این یک بردار حمله است که سال ها و سال ها وجود داشته است. ما فراتر از آن تکامل یافتهایم، اما همانطور که گزارش ما نشان میدهد، همچنان به طور گسترده در صنعت استفاده میشود.» شلتون گفت. این یک فروشگاه هویت دیگری است که باید آن را پیگیری کنید. هیچکس کلید SSH را روی یک سیستم با اولویت پایین قرار نمیدهد، این کلید همیشه در سیستم یونیکس پشتی است که دادههای حساس را نگه میدارد. ( شکل B ).

شکل B

شلتون گفت تاکتیک بهتر استفاده از نام کاربری و رمز عبوری است که با ابزار Google IAM ارائه می شود. «این اعتماد صفر است. این تضمین می کند که یک حساب کاربری، یک رمز عبور با احراز هویت چند عاملی، یک مکان مرکزی که می توانید آن را غیرفعال یا دوباره فعال کنید و یک مکان مرکزی برای مشاهده گزارش ها دارید. بنابراین توصیه ما این است که، بله، IAM یکی از بردارهای سازش کلیدی است، اما ابزارهایی مبتنی بر اصول اعتماد صفر وجود دارد که میتواند به شما در محافظت از حسابتان کمک کند.»

شستشوی دست سایبری 20 ثانیه ای: راه های بهبود بهداشت IAM

گروه Google Cloud Security پیشنهادات کلیدی را برای بهبود بهداشت مدیریت هویت ارائه کرد:

- برای جلوگیری از ذخیره سازی فایل های مخرب، ابزارهای حفاظت نقطه پایانی را نصب کنید.

- انجام اسکن آسیب پذیری در زیرساخت های ابری خارجی و داخلی برای شناسایی دارایی های مشکوک و اصلاح آسیب پذیری های کشف نشده.

- گزارشهای ابری را بررسی کنید و مدیریت اعتبارنامه را بهبود ببخشید تا خطرات موجود و اصلی را که ممکن است باعث ایجاد خطرات امنیتی شده باشند، شناسایی و برطرف کنید.

بدافزارهایی که در کمین برنامه های اندروید هستند

محققان همچنین نمونههایی از برنامههای اندروید را شناسایی کردند که قبل از دانلود بدافزار تلاش میکردند از شناسایی بدافزارهای فروشگاه Google Play فرار کنند. این تاکتیک که «نسخهسازی» نامیده میشود، شامل نسخهای از یک برنامه است که قبل از انتشار یک بهروزرسانی مخرب همان برنامه، اعتماد Play Store را به خود جلب میکند. گزارش Google Cloud به نوع بدافزار SharkBot اشاره کرد، بدافزار بانکی که انتقال پول را از دستگاههای در معرض خطر با استفاده از پروتکل سرویس انتقال خودکار آغاز میکند.

به گفته شلتون، انواع SharkBot که در Google Play ظاهر شدند، عملکرد کمتری داشتند، یک تکنیک پنهانسازی که شناسایی برنامههای مشکوک را سختتر میکند.

«نسخهسازی کار بزرگی است. شلتون گفت گوگل زمان و تلاش زیادی را برای بررسی برنامهها در فروشگاه Google Play صرف کرده است. چیزی که معمولاً اتفاق می افتد این است که یک برنامه در فروشگاه Google Play منتشر می شود. بررسی می شود، کاملا بی خطر است و هیچ بدافزاری در آن وجود ندارد. سپس، با استفاده از … نسخهسازی، پس از نصب آن بر روی دستگاه کاربر، معمولاً بهعنوان مثال، یک بازی یا ابزار مصرفکننده، و به یک سایت شخص ثالث دسترسی پیدا میکند، [برنامه] پس از اینکه برنامه تشخیص داد کاربر یک کاربر است، کدهای مخرب را دانلود میکند. وی افزود: هدف ارزشمندی است و بدخواهانه انجام می دهد.

او گفت که این مشکل نه تنها برای افراد بلکه برای شرکت ها نیز وجود دارد. این اپلیکیشن ها نه تنها پول می دزدند و تراکنش های مالی انجام می دهند، بلکه می توانند اطلاعات را نیز به سرقت ببرند.

این من را شب ها بیدار نگه می دارد، زیرا افراد از طریق تلفن های شخصی خود وارد حساب های کاری می شوند و این دزدان اطلاعات اعتبارنامه های آن تلفن را می گیرند و برای مهاجم ارسال می کنند. شلتون میگوید و این دقیقاً به روایتی برمیگردد که اعتبارنامههای دزدیده شده، نه تنها در فضای ابری، بلکه در موبایل، کلیدی هستند.

آسیب پذیری در خط لوله CI/CD DevOps

گزارش گوگل همچنین آسیبپذیریهای DevOps را در فرآیند یکپارچهسازی/توسعه مستمر بررسی میکند و اشاره میکند که به خطر افتادن اعتبار و رمز احراز هویت اغلب عواملی در حوادث کد منبع هستند.

براساس مطالعه.

دفاع در عمق بسیار مهم است

شلتون گفت تمرکز بر پروتکلهای بدون اعتماد و اصول دفاعی عمیق میتواند راه طولانی در مسدود کردن مهاجمان از ریشه داشته باشد.

آنچه این گزارش نشان میدهد این است که همانطور که سالها و سالها [بر اساس فرض] انجام دادهایم، در ابر باید دفاع را عمیقاً تمرین کنیم – باید استراتژیهای شناسایی را لایهبندی کنیم و به کل چشمانداز تهدید نگاهی بیندازیم. شما باید همیشه مصالحه را فرض کنید و یک استراتژی امنیتی با چندین لایه بسازید.»

شلتون همچنین گفت که یک نکته مهم از این گزارش این است که حتی زمانی که مهاجمان پیچیده تر می شوند، به ویژه در مورد آهنربای حمله اصلی – مجوزها و بهره برداری از آسیب پذیری های IAM به طور کلی – پروتکل های بدون اعتماد بسیار مهم هستند.

«این به بهداشت سایبری برمی گردد. امروز، شما باید اصول را به خوبی تمرین کنید.» “ما کمی در مورد حملات پیچیده صحبت می کنیم، اما در پایان روز، یک دشمن فقط باید حداقل حداقل را انجام دهد تا به آنها کمک کند تا به اهداف خود دست یابند.”

امیدواریم از این مقاله مجله هشت پیک نیز استفاده لازم را کرده باشید و در صورت تمایل آنرا با دوستان خود به اشتراک بگذارید و با امتیاز از قسمت پایین و درج نظرات باعث دلگرمی مجموعه مجله 8pic باشید

لینک کوتاه مقاله : https://5ia.ir/ItAyVt

کوتاه کننده لینک

کد QR :

آخرین دیدگاهها